Concepts de sécurité

Concepts de base

Il faut considérer trois zones :

- l'Internet,

- le bastion,

- le Réseau Interne.

L'Internet est le réseau global et doit être considéré comme une zone non sûre.

Le Bastion fournit un point d'entrée et de sortie unique vers l'Internet. Il s'agit d'un pare-feu en général, dans des entreprises on peut parler de point d'accès extérieur (PAE).

Quant au réseau interne, il s'agit du réseau local ou LAN, dans notre cas, il s'agit de notre réseau domestique.

Notre première architecture était tout à fait conforme à ce principe. Le service proposé est simple : permettre un accès partagé à l'Internet en sécurité en maîtrisant l'ensemble des flux tout en proposant des services supplémentaires hébergés sur la passerelle et pas sur le LAN (zone en jaune sur le schéma ci-dessus).

Critique sur l'architecture actuelle

Le problème que pose l'architecture actuelle, c'est qu'elle propose des services supplémentaires directement accessibles depuis l'Internet. Par exemple, si l'on fait tourner un service Apache et/ou un service FTP sur la passerelle Internet, c'est tout autant de portes ouvertes et faillibles qui peuvent ensuite être exploitées pour rebondir vers notre LAN. Si quelqu'un arrive à percer via un service faillible notre passerelle/pare-feu, alors il pourra l'utiliser comme rebond.

Principe de la sécurité via des zones démilitarisées

Une zone démilitarisée (ou DMZ) est un sous-réseau isolé par un pare-feu. Ce sous-réseau contient des machines se situant entre le réseau interne et un réseau externe (comme l'Internet).

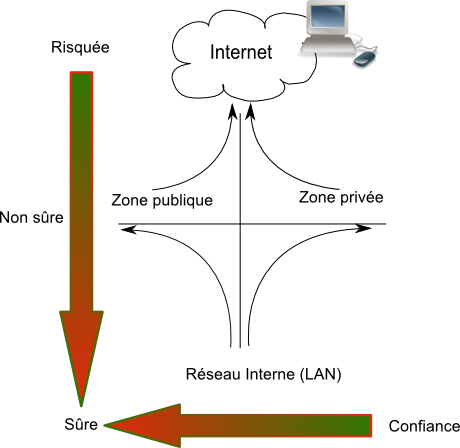

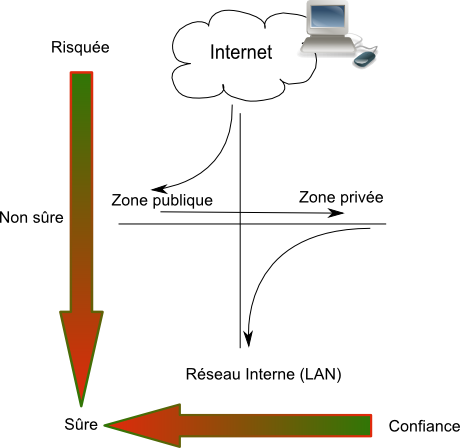

Cas des flux sortants LAN vers l'Internet Cas des flux entrants de l'Internet vers le LAN

|

Cas des flux sortants LAN vers l'Internet |

Cas des flux entrants de l'Internet vers le LAN |

|

|

|

Les grands principes de la politique :

- la zone publique est une zone non sûre, la zone privée est une zone de confiance, le LAN est une zone sûre,

- aucun flux entrant d'une zone non sûre vers une zone sûre,

- aucun flux sortant d'une zone sûre vers une zone non sûre,

- aucune donnée n'est herbergée dans une zone publique réputée non sûre,

- aucune donnée sensible ou privée n'est hébergée dans la zone de confiance,

- tout ce qui n'est pas explicitement autorisé est interdit.

En résumé, on ne rentre pas depuis l'Internet vers le LAN directement et réciproquement.

On peut aménager la politique de sécurité, comme par exemple casser deux fois la session pour des flux qui entreraient sur le LAN pour atteindre un service qui serait herbergé par un ordinateur personnel. Il y a tout de même certains services qui nécessitent d'accéder directement à l'Internet, comme des jeux massivement multijoueurs...

Architecture de la solution

Le problème, c'est que nous n'avons finalement qu'un seule machine pour pare-feu alors comment faire ?

Eh bien je vous propose de virtualiser tout un ensemble DMZ publique, privée, externe et interne et d'y rattacher des machines toutes aussi virtuelles !

Nous aurons donc au centre une machine virtuelle qui fournira le service de type pare-feu. Une machine virtuelle qui hébergera tous les services exposés vis à vis de l'Internet, qui pourront être compromis. Une machine virtuelle qui hébergera des services non accessibles depuis l'Internet et des données non sensibles qui pourront être nécessaires à des services publiques.